Publié le

24 juin 2024

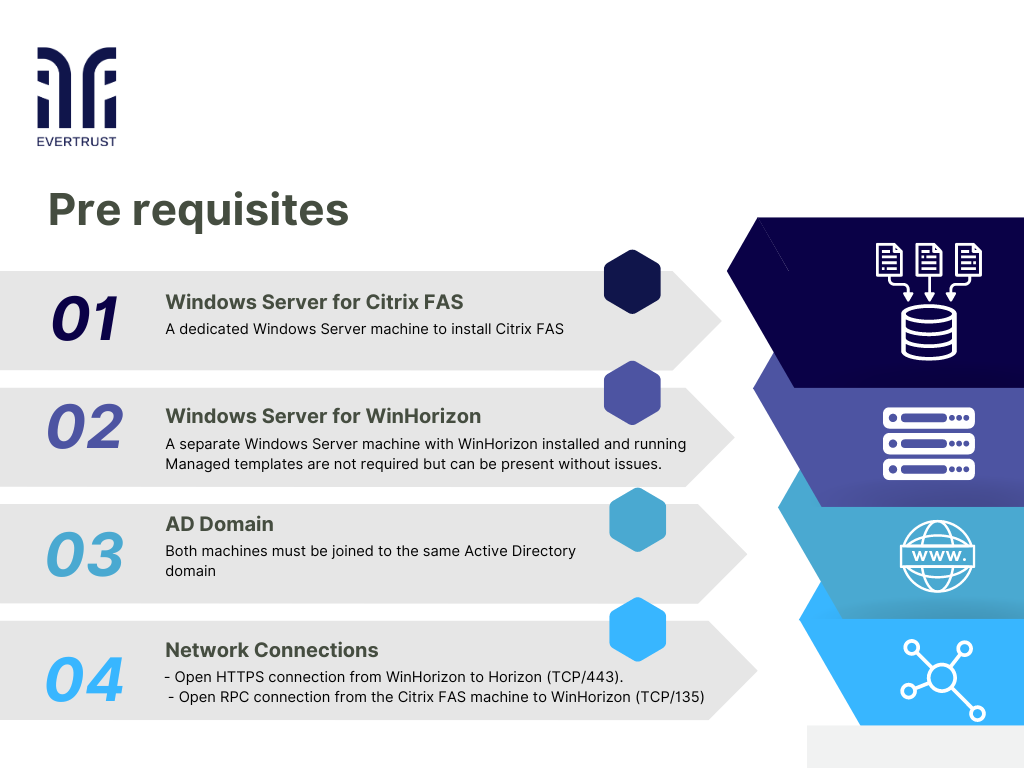

La configuration du service d'authentification fédérée Citrix (FAS) avec WinHorizon et Evertrust Horizon exige une grande rigueur et le respect de prérequis et d'une procédure spécifiques. Ce guide propose une procédure détaillée pour une intégration réussie, garantissant un environnement d'authentification sécurisé et performant au sein de votre domaine Active Directory (AD).

Avant de commencer, cette configuration nécessite quelques prérequis, à savoir :

Prérequis

Prérequis

procédure d'installation

Remarque : L’installation de Citrix FAS doit être effectuée à l’aide d’un compte d’administrateur d’entreprise au sein du domaine désigné

1. Installez Citrix FAS : Installez le package MSI de Citrix FAS (FederatedAuthenticationService_XX_XX_XXX_x64.msi)

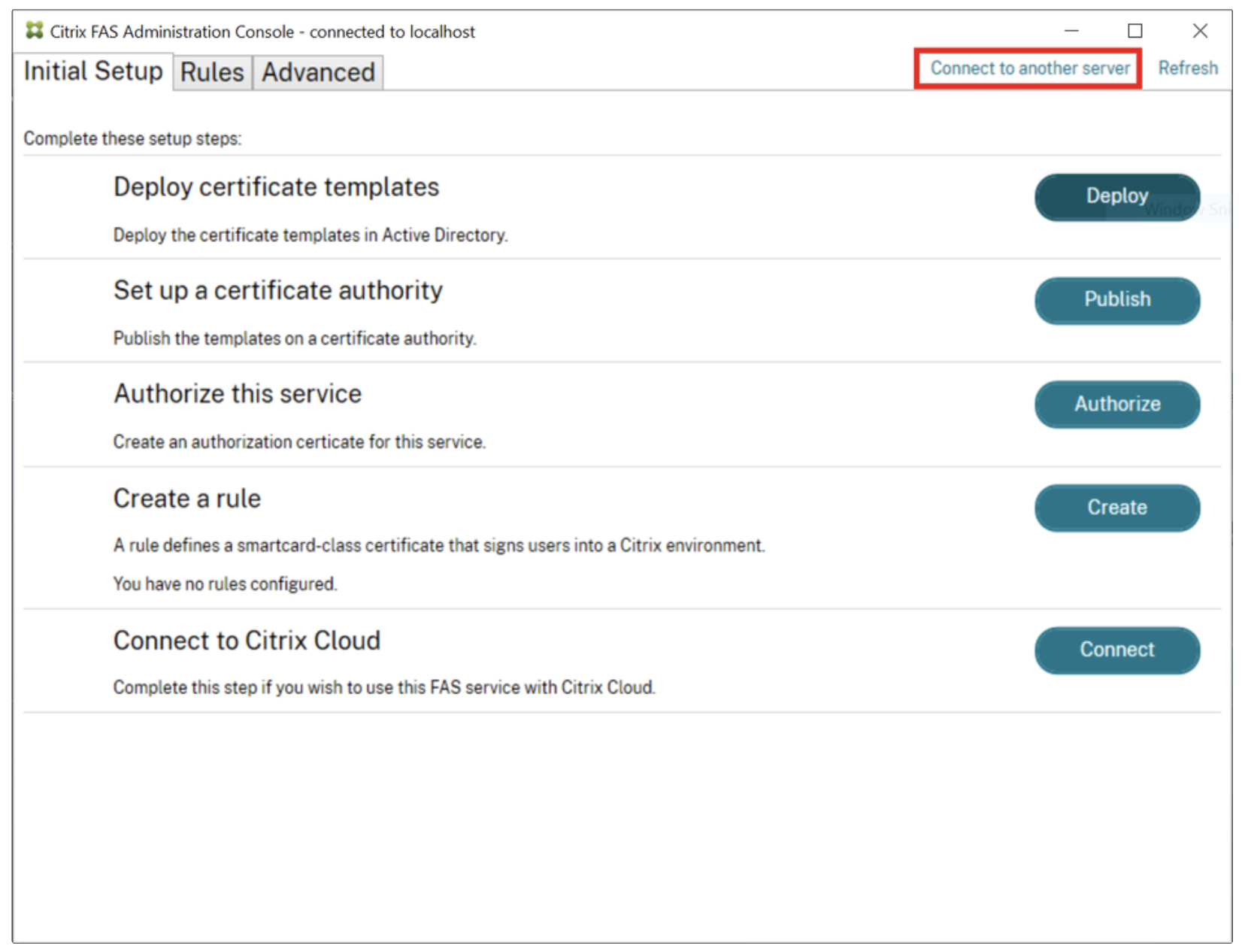

2. Exécuter la console d'administration : Lancez la console d'administration Citrix FAS en tant qu'administrateur d'entreprise.

3. Connexion au serveur distant (facultatif) : Si le serveur Citrix FAS est installé sur une autre machine, cliquez sur « Se connecter à un autre serveur » et saisissez le nom de domaine complet (FQDN) de la machine (doit appartenir au même domaine).

Console d'administration

Console d'administration

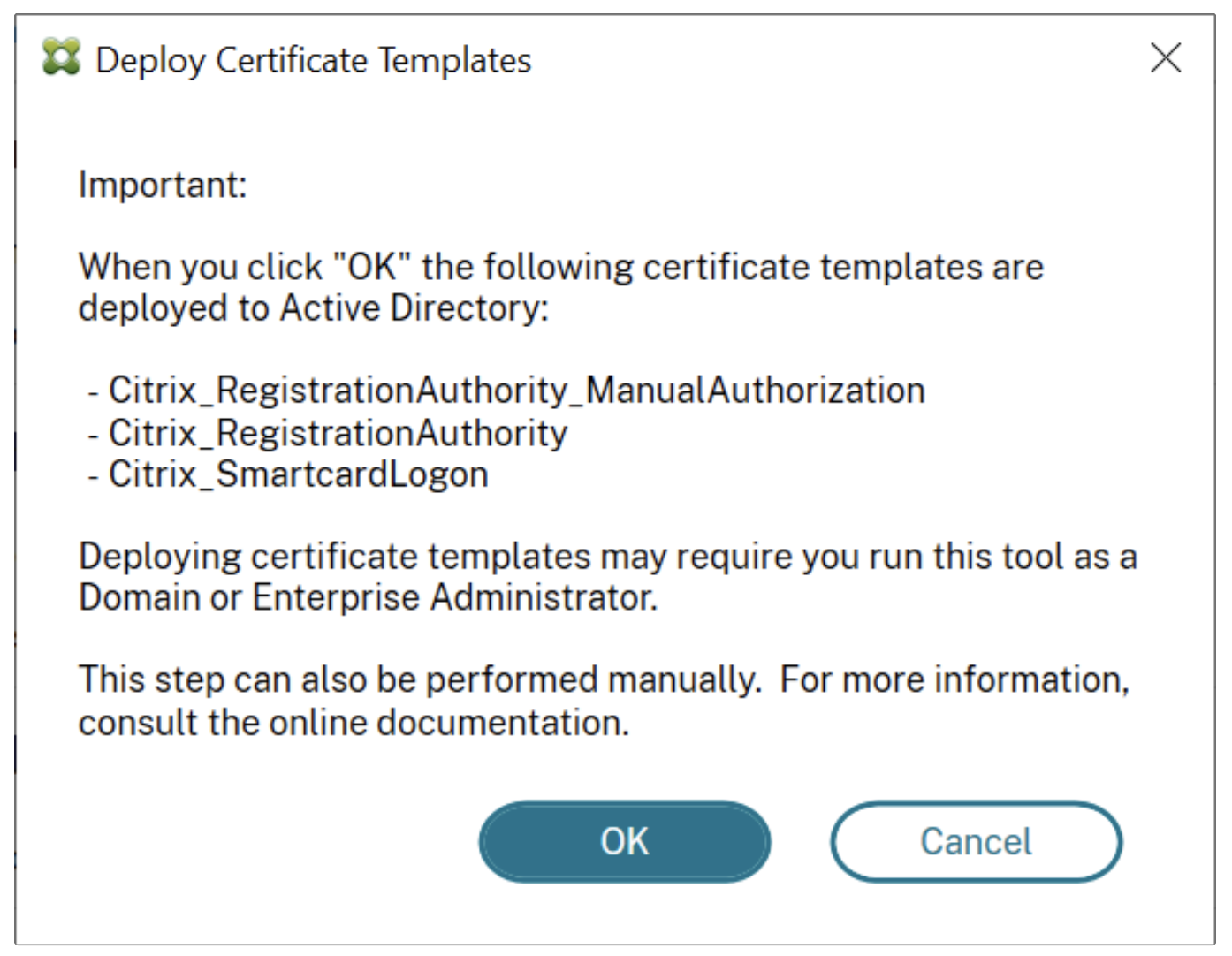

4. Déployer des modèles de certificats :

Dans la section « Déployer les modèles de certificats », cliquez sur « Déployer », puis sur « OK ».

Cette opération déploiera les modèles de certificats Microsoft suivants dans la forêt AD actuelle

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Connexion Citrix_Smartcard

Interface de déploiement

Interface de déploiement

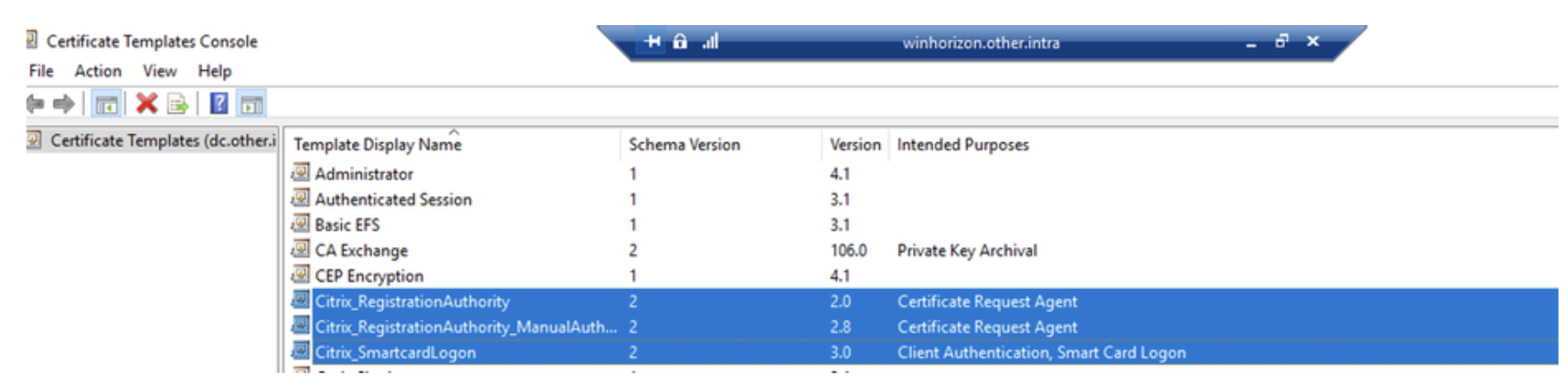

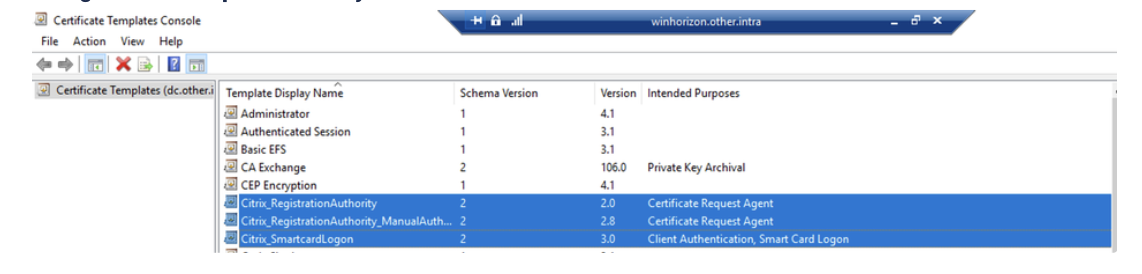

5. Vérification du déploiement des modèles : utilisez l’ « certtmpl.msc » pour vous assurer que les modèles ont été déployés. Modifiez le modèle Citrix_RegistrationAuthority_ManualAuthorization en décochant la case « Approbation du responsable de l’autorité de certification » dans l’onglet « Conditions d’émission ».

Console des modèles de certificats

Console des modèles de certificats

6. Configurer WinHorizon :

Sur la machine WinHorizon, lancez « EVERTRUST WinHorizon Configurator » en tant qu'administrateur d'entreprise

Cliquez sur le bouton « Modèles », ajoutez les trois modèles Citrix de l’étape 4 et enregistrez

Configuration de l'horizon

7. Connectez-vous à la console Horizon : accédez à la console d’administration Web Horizon, naviguez jusqu’au « Configuration » , puis jusqu’à « Protocoles » > « WCCE » > « Profils », et créez trois profils WCCE avec les configurations spécifiées.

Vous souhaitez mettre en œuvre ces pratiques PKI ?

Bénéficiez de conseils d'experts sur la mise en œuvre de solutions PKI sécurisées pour votre organisation.

Obtenez l'aide d'un expert| Nom du profil (exemple) | Cas d'utilisation du profil |

|---|---|

| agent de flux Citrix | Délivrer le certificat initial d'agent d'inscription |

| flux_citrix_ra | Délivrer des certificats à l'autorité d'enregistrement Citrix FAS |

| stream_citrix_sc_logon | Émettre des certificats pour la connexion par carte à puce |

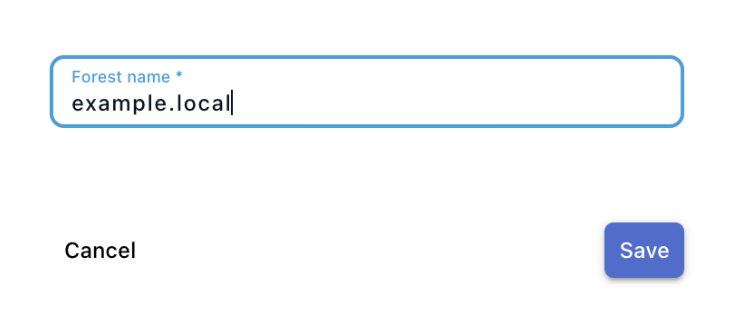

8. Déclarer une forêt WCCE : Dans le menu Configuration d’Horizon, accédez à « Protocoles » > « WCCE » > « Forêts » et déclarez une nouvelle forêt WCCE en utilisant le nom de domaine complet (FQDN) de votre forêt AD (et non le nom NETBIOS).

Menu de configuration

Menu de configuration

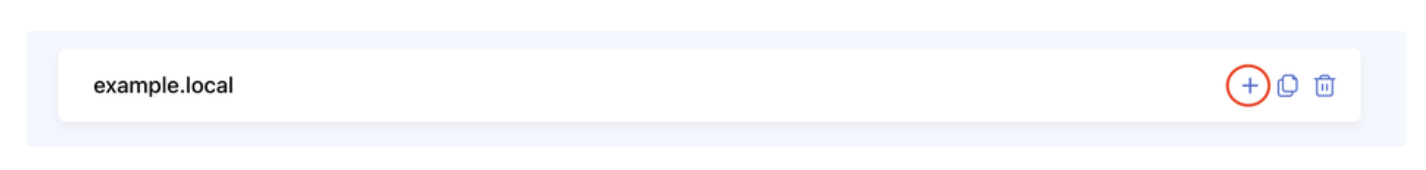

9. Création des mappages WCCE : Après avoir déclaré la forêt, créez trois mappages WCCE en cliquant sur le bouton « + » situé à côté du nom de la forêt. Aucune spécification d’autorité de certification EOBO n’est requise.

Configuration de la forêt

Configuration de la forêt

Les correspondances devraient être les suivantes :

| Nom du modèle Microsoft | Mode d'inscription | Profil WCCE (exemple) |

|---|---|---|

| Citrix_RegistrationAuthority_ManualAuthorization | Entité | agent de flux Citrix |

| Connexion à la carte à puce Citrix | S'inscrire au nom de | stream_citrix_sc_logon |

| Autorité d'enregistrement Citrix | S'inscrire au nom de | flux_citrix_ra |

Il n'est pas nécessaire de spécifier une autorité de certification EOBO lorsque vous y êtes invité.

Bien que les noms des profils WCCE puissent changer pour votre configuration, le nom du modèle Microsoft doit être exactement le même que dans le tableau ci-dessus, car ils ont été créés automatiquement par Citrix FAS auparavant.

À terme, la cartographie de la forêt devrait ressembler à ceci :

cartographie forestière

cartographie forestière

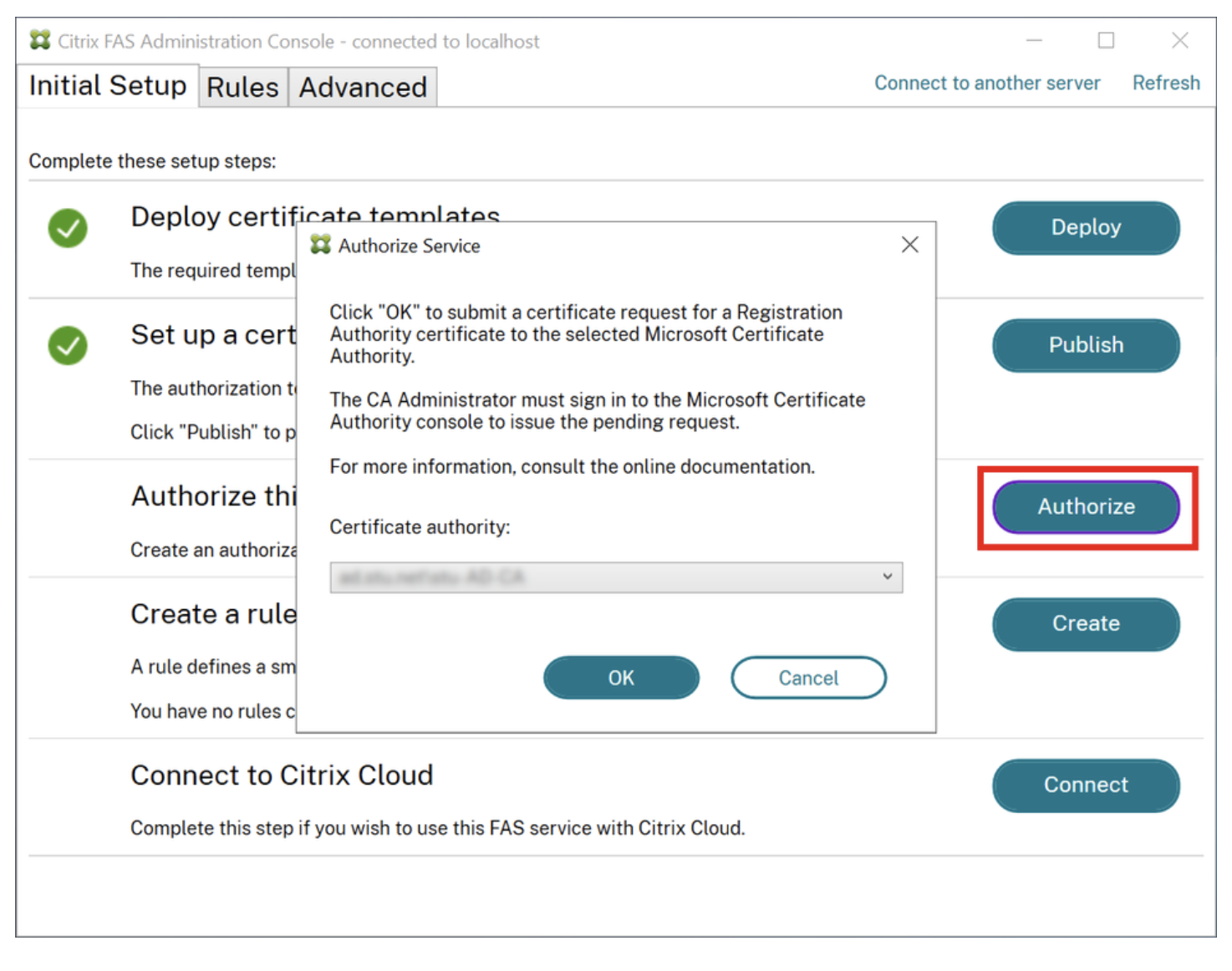

10. Autoriser le service :

Dans la « Autoriser ce service » , cliquez sur « Autoriser ».

Sélectionnez WinHorizon CA dans le menu déroulant et cliquez sur « OK ».

Cela générera une demande de certificat dans Horizon, qui devrait être automatiquement approuvée, et délivrera un certificat sur votre infrastructure PKI sous-jacente.

Console Citrix FAS

Console Citrix FAS

Dans le menu déroulant, sélectionnez l'autorité de certification WinHorizon et cliquez sur « OK » . Une demande de certificat devrait alors être générée dans Horizon et approuvée automatiquement, permettant ainsi l'émission immédiate d'un certificat sur votre infrastructure à clés publiques (PKI) sous-jacente.

11. Modifier le modèle de certificat : à l’aide de l’ « certtmpl.msc » , modifiez le Citrix_RegistrationAuthority_ManualAuthorization en cochant la « Approbation du responsable CA » dans l’onglet « Exigences d’émission ».

utilitaire certtmpl.msc

utilitaire certtmpl.msc

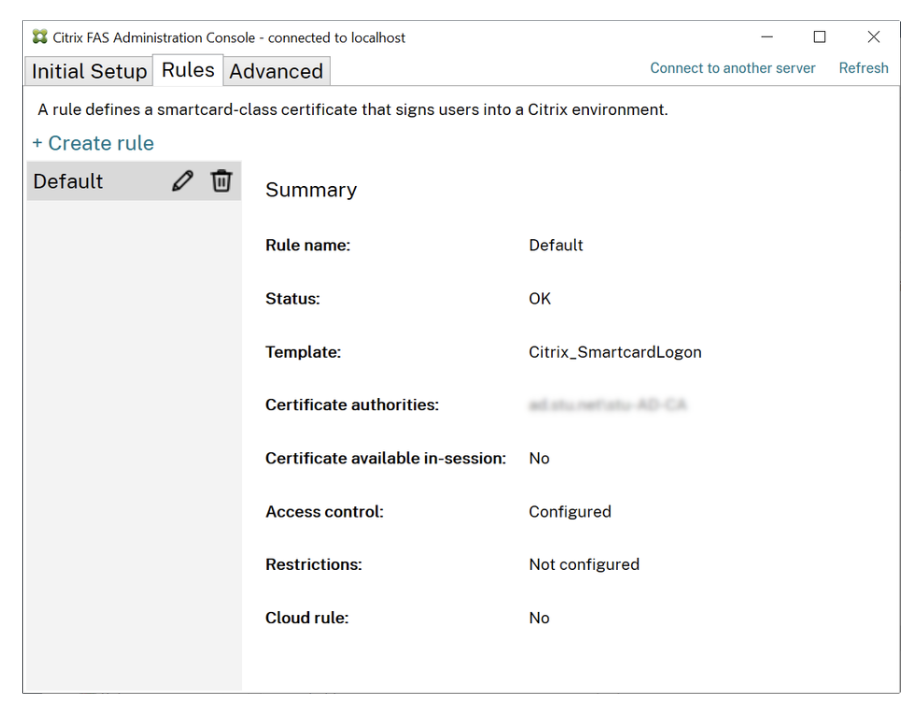

12. Créer une règle d'autorisation : Dans la « Créer une règle » , cliquez sur « Créer » et nommez la règle « default ».

Console d'administration FAS

Console d'administration FAS

13. Configurer le registre : Sur le serveur Citrix FAS, exécutez regedit et accédez à l’emplacement de la clé de registre spécifiée pour garantir l’exactitude de la configuration.

Ordinateur\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Citrix\Authentication\UserCredentialService\Addresses

Vous devez créer manuellement toute clé manquante dans le chemin mentionné ci-dessus, le cas échéant, et créer la valeur suivante :

| Nom de la valeur | Type de valeur | Valeur |

|---|---|---|

| Adresse1 | REG_SZ |

Enfin, pour vérifier que l'installation a réussi, vous pouvez effectuer les deux étapes suivantes.

14. Créer une liste d'utilisateurs : Créez un fichier nommé `users_list.csv` avec le contenu spécifié.

"UserPrincipalName" " [email protected] " " [email protected] "

15. Exécuter le script PowerShell :

Ouvrez une instance PowerShell en tant qu'administrateur, accédez au chemin d'accès où le fichier CSV est enregistré et exécutez le script fourni.

Les certificats enregistrés devraient maintenant être visibles dans Horizon et sur votre infrastructure à clés publiques (PKI).

# Ajouter les composants logiciels enfichables Citrix PowerShell Add-PSSnapin Citrix.A* # Nom du fichier CSV $csv = "users_list.csv" # Règle par défaut créée dans la console d'administration $rule = "default" # Importer les utilisateurs à partir du fichier CSV $users = Import-Csv -Encoding utf8 $csv # Parcourir chaque utilisateur du fichier CSV foreach ($user in $users) { # Obtenir le serveur FAS pour l'utilisateur $server = Get-FasServerForUser -UserPrincipalNames $user.UserPrincipalName # Vérifier si le serveur principal n'est pas nul et créer un certificat if ($server.Server -ne $NULL) { New-FasUserCertificate -Address $server.Server -UserPrincipalName $user.UserPrincipalName -CertificateDefinition $rule } # Vérifier si le serveur de basculement n'est pas nul et créer un certificat if ($server.Failover -ne $NULL) { New-FasUserCertificate -Address $server.Failover -UserPrincipalName $user.UserPrincipalName -CertificateDefinition $rule } }

En suivant ce guide d'installation détaillé, vous assurez une intégration optimale de Citrix FAS avec WinHorizon et Evertrust Horizon, renforçant ainsi la sécurité et l'efficacité de votre infrastructure d'authentification. Le respect des prérequis et des étapes de procédure spécifiés garantit une mise en œuvre sans accroc et une expérience utilisateur optimale au sein de votre domaine Active Directory.