Publié le

Date invalide

Dans le paysage numérique actuel, la protection des applications web contre les menaces potentielles est primordiale. Alors que de plus en plus d'entreprises et d'organisations dépendent des serveurs web pour fournir leurs services, la nécessité de protéger les données sensibles échangées entre clients et serveurs devient de plus en plus urgente.

Le protocole TLS (Transport Layer Security) offre un cadre robuste pour garantir la confidentialité et l'intégrité des données, les protégeant ainsi contre l'écoute clandestine et la falsification. Pour les utilisateurs d'Apache Tomcat comme serveur web sur les systèmes UNIX, la mise en œuvre de TLS est non seulement une bonne pratique, mais une nécessité.

Configurer Tomcat pour TLS sur les systèmes UNIX

Configurer Tomcat pour TLS sur les systèmes UNIX

Nous vous présentons donc ici le quatrième et dernier guide détaillé de notre série, dans lequel nous vous fournirons les connaissances nécessaires et des instructions claires, étape par étape, pour établir un canal de communication sécurisé entre votre serveur Tomcat et vos clients, vous permettant ainsi de protéger votre serveur contre les cybermenaces.

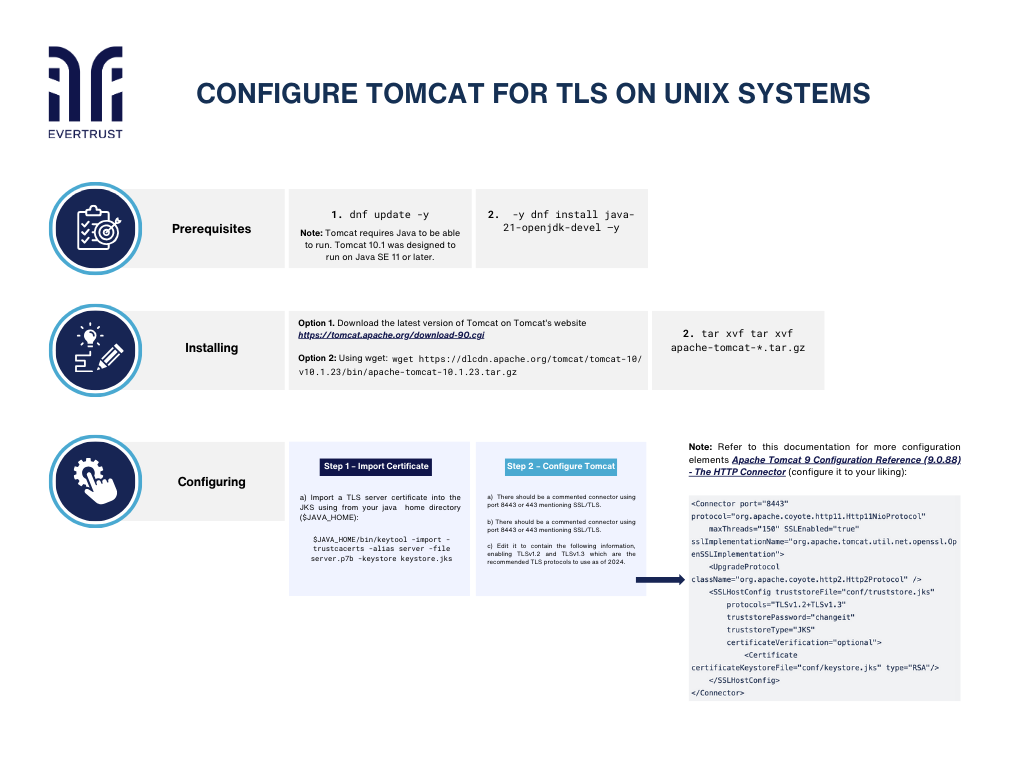

Mais avant de se lancer dans le processus de configuration, il est essentiel de s'assurer que les conditions préalables suivantes sont remplies :

Prérequis

Commencez par mettre à jour les paquets système en exécutant la commande suivante :

dnf update -y

Remarque : Tomcat nécessite Java pour fonctionner. Tomcat 10.1 a été conçu pour fonctionner avec Java SE 11 ou une version ultérieure.

Pour installer le kit de développement Java (JDK), exécutez la commande suivante :

dnf install java-21-openjdk-devel –y

Installation

Téléchargez la dernière version de Tomcat sur le site web de Tomcat ( https://tomcat.apache.org/download-90.cgi ) ou en utilisant wget :

Vous souhaitez mettre en œuvre ces pratiques PKI ?

Bénéficiez de conseils d'experts sur la mise en œuvre de solutions PKI sécurisées pour votre organisation.

Obtenez l'aide d'un expertwget https://dlcdn.apache.org/tomcat/tomcat-10/v10.1.23/bin/apache-tomcat-10.1.23.tar.gz

Extrayez le fichier téléchargé dans un répertoire approprié tel que /usr/local/tomcat10 :

tar xvf tar xvf apache-tomcat-*.tar.gz

Configuration

Étape 1 – Certificat d'importation

a) Pour importer un certificat de serveur TLS dans le magasin de clés Java (JKS), utilisez la commande suivante depuis votre répertoire d'installation Java ($JAVA_HOME) :

$JAVA_HOME/bin/keytool -import -trustcacerts -alias server -file server.p7b -keystore keystore.jks

Remarque : Stream et Horizon permettent d’émettre des certificats. Ces certificats servent notamment au chiffrement TLS pour les communications HTTPS sur Internet. Pour activer TLS, il est impératif d’importer le certificat TLS dans le magasin de clés utilisé par Tomcat.

Étape 2 - Configurer Tomcat

a) Pour configurer Tomcat pour le chiffrement TLS, modifiez le server.xml dans le conf .

b) Il devrait y avoir un connecteur commenté utilisant le port 8443 ou 443 mentionnant SSL/TLS.

C) Modifiez-le pour qu'il contienne les informations suivantes, en activant TLSv1.2 et TLSv1.3 qui sont les protocoles TLS recommandés à utiliser à partir de 2024.

Remarque : Consultez cette documentation pour plus d’éléments de configuration : Référence de configuration d’Apache Tomcat 9 (9.0.88) - Le connecteur HTTP (configurez-le selon vos préférences) :

Remarque : Différents types de magasins de clés sont configurables, comme indiqué dans la documentation de Tomcat : « Outre les types de magasins de clés standard (JKS et PKCS12), la plupart des environnements d’exécution Java prennent en charge des types de magasins de clés supplémentaires tels que Windows-ROOT, Windows-My, DKS ainsi que les modules de sécurité matériels. »

Conclusion

Configurer TLS sur les systèmes UNIX pour votre serveur Tomcat est une étape essentielle pour sécuriser vos applications web et protéger vos données sensibles. En suivant les étapes décrites dans ce guide, vous disposez des outils et des connaissances nécessaires pour protéger efficacement votre serveur contre les cybermenaces. Maintenez vos configurations à jour et restez informé des nouvelles normes de sécurité afin de garantir un niveau de protection optimal.